1. Jakie dokumenty wymagają szczególnej ochrony

W każdej organizacji istnieją grupy dokumentów, których naruszenie integralności lub dostępności może wywołać realne straty finansowe i prawne. Do materiałów o najwyższej wrażliwości należą ewidencje księgowe i podatkowe (faktury, JPK, sprawozdania), akta osobowe i kadrowe (umowy o pracę, listy płac, informacje o zdrowiu pracowników w zakresie wymaganym przepisami), umowy handlowe i korespondencja z kluczowymi kontrahentami, dokumentacja techniczna i know-how (specyfikacje, receptury, projekty), a także zbiory danych klientów i leadów. O ochronie decyduje nie tylko treść, ale i kontekst: ten sam dokument może być neutralny w fazie negocjacji, a krytyczny po podpisaniu. Priorytetyzacja powinna uwzględniać ryzyko ujawnienia (kradzież, zgubienie), utraty (zniszczenie, zalanie) oraz nieuprawnionej modyfikacji (fałszerstwo, dopiski). Dobre praktyki zaczynają się od katalogowania kategorii i przydzielenia im klas ochrony.

Bezpieczeństwo dokumentów to nie tylko standard operacyjny, ale obowiązek prawny. Z perspektywy ochrony danych osobowych kluczowe są zasady minimalizacji, legalności i ograniczenia celu – gromadzimy tylko to, co potrzebne, na podstawie właściwych przesłanek i przez okres uzasadniony konkretnym celem. Kodeks pracy i przepisy wykonawcze definiują skład i czasy przechowywania akt pracowniczych, a Ordynacja podatkowa oraz ustawy sektorowe regulują retencję i dostępność dokumentacji księgowej dla organów kontrolnych. Administrator danych odpowiada za adekwatne środki techniczne i organizacyjne, zaś podmiot przetwarzający musi działać na podstawie umowy powierzenia i tylko w zakresie polecenia. Każde odstępstwo – brak polityki retencji, niekontrolowany dostęp, nieudokumentowane niszczenie – zwiększa prawdopodobieństwo naruszenia.

Efektywne zarządzanie dokumentacją wymaga zdefiniowania polityki retencji, która łączy okresy przechowywania z wymaganym poziomem zabezpieczeń. Tworzymy macierz: kategoria dokumentu → podstawa prawna i cel → minimalny czas przechowywania → klasa ochrony (np. standardowa, podwyższona, krytyczna). Dla każdej klasy opisujemy wymagania: rodzaj opakowań i regałów, zasady kontroli dostępu, sposób ewidencjonowania wydań, częstotliwość przeglądów i audytów. Integralnym elementem jest harmonogram bezpiecznego niszczenia – wraz z protokołem i potwierdzeniem – oraz mechanizm wstrzymania retencji w razie sporu lub kontroli. Jasne reguły ułatwiają codzienną pracę i ograniczają koszty składowania.

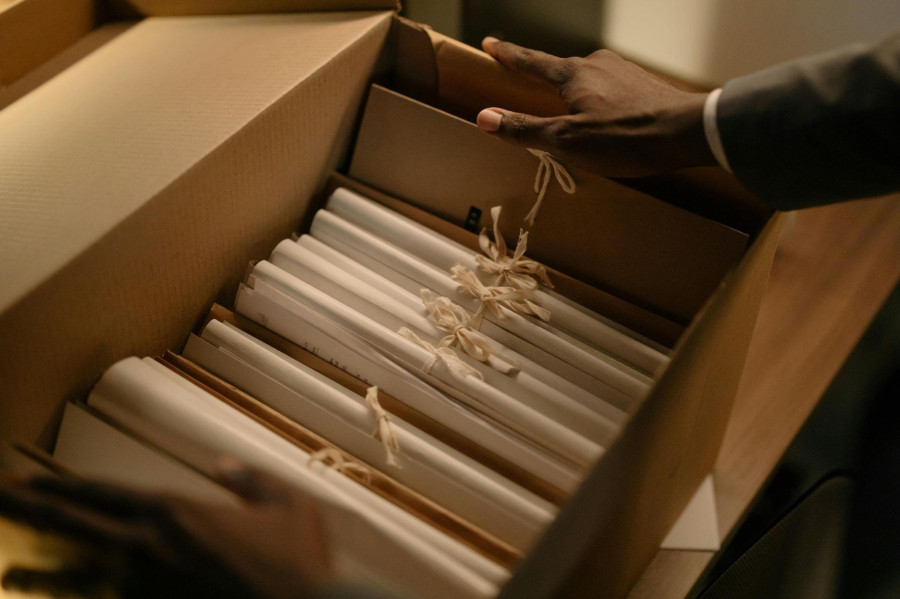

Dobrze zaprojektowane archiwum zaczyna się od stref: przyjęcia (ewidencja, weryfikacja, oznaczanie), przechowywania (regały, numeracja sektorów) i wydawania (kontrola uprawnień, księga wydań). Dokumenty przechowujemy w teczkach i pudłach bezkwasowych, odpornych na wilgoć i odkształcenia. Każdy pakiet otrzymuje kod (np. sektor–regał–półka–pozycja) oraz etykietę z kategorią, datą graniczną retencji i osobą odpowiedzialną. Dostęp do strefy składowania powinien być ograniczony – z zamkami, listą uprawnionych i rejestrem wejść. Procedura wydawania obejmuje identyfikację osoby, cel i planowany termin zwrotu. Wysoko obciążone regały mocujemy do ścian, a najcięższe pudła lokujemy na najniższych półkach. Taka organizacja skraca czas wyszukiwania i minimalizuje ryzyko pomyłek.

Kluczowe parametry to stabilna temperatura, kontrolowana wilgotność i skuteczna wentylacja. Wahania powodują falowanie, blaknięcie i kruchość papieru, a nadmiar wilgoci sprzyja rozwojowi pleśni. W pomieszczeniu archiwum stosujemy monitoring warunków (rejestratory), a okna zabezpieczamy przed nadmiarem światła. Zabezpieczenia przeciwpożarowe obejmują czujki dymu, gaśnice dostosowane do materiałów papierowych oraz strefowanie, by ogień nie rozprzestrzeniał się błyskawicznie. Ryzyko zalania ograniczamy poprzez unikanie najniższych kondygnacji bez odpowiednich barier, lokowanie pudeł na regałach z prześwitem od podłogi oraz stosowanie czujników zalania. Regularne przeglądy techniczne i sprzątanie eliminują kurz oraz szkodniki, które potrafią zniszczyć cenne zbiory.

Zewnętrzna lokalizacja sprawdza się, gdy w siedzibie brakuje miejsca, trwa remont, wdrażasz plan ciągłości działania albo chcesz odseparować kopie krytycznych akt. Wymagania dla off-site to całodobowy monitoring, kontrola dostępu z rejestracją wejść, ubezpieczenie mienia oraz jasne umowy regulujące odpowiedzialność i zakres usług. Warto mieć możliwość elastycznego zwiększania lub zmniejszania przestrzeni w zależności od sezonu i cyklu życia dokumentów. Gdy potrzebujesz składowania akt lub bufora dla bieżących segregacji, elastyczne boksy i krótkie okresy najmu znajdziesz na Przechowuj.pl – to sposób na szybkie odciążenie biura bez kompromisów bezpieczeństwa i porządku.

Skuteczna digitalizacja zaczyna się od standardów: rozdzielczość skanów, formaty długoterminowe, OCR dla wyszukiwania pełnotekstowego oraz spójne metadane (kategoria, daty, kontrahent, numer sprawy). Dla dokumentów o skutkach prawnych dbamy o weryfikowalność pochodzenia i integralność: podpisy kwalifikowane, pieczęcie elektroniczne, sumy kontrolne i rejestry zmian. Repozytoria powinny wspierać wersjonowanie i polityki dostępu na poziomie folderów i plików. Wytyczne obejmują także nazewnictwo: schemat ułatwiający sortowanie, np. rok_miesiąc_dzień–kontrahent–typ–numer. Po wdrożeniu indeksów i workflow wyszukiwanie zajmuje sekundy, a część fizycznych egzemplarzy można zredukować do minimum przewidzianego przepisami.

Ochrona danych w systemach informatycznych wymaga szyfrowania „w spoczynku” (nośniki, bazy danych) i „w tranzycie” (protokoły komunikacyjne), a także właściwego zarządzania kluczami. Stosujemy zasadę najmniejszych uprawnień – każdy użytkownik otrzymuje wyłącznie dostęp niezbędny do pracy. Dostępy zatwierdzamy w procesie, audytujemy cyklicznie i usuwamy zbędne uprawnienia przy zmianach ról. Wieloskładnikowe uwierzytelnianie ogranicza ryzyko przejęcia konta. Logi dostępu i operacji przechowujemy przez uzasadniony okres, z alertami na nietypowe zdarzenia. W dokumentacji bezpieczeństwa odnotowujemy procesy, role i punkt kontaktowy do zgłaszania incydentów.

Strategia kopii zapasowych powinna łączyć różne media i lokalizacje, tak by awaria jednej warstwy nie paraliżowała organizacji. Definiujemy cele RPO i RTO, testujemy odtwarzanie w praktyce, a kopie krytyczne separujemy od domeny produkcyjnej, by ograniczyć ryzyko ransomware. Harmonogram obejmuje kopie przyrostowe i pełne, retention dostosowany do cyklu kontroli oraz politykę przechowywania przynajmniej jednej kopii offline lub w strefie niezmienialnej. Dokumentacja DR zawiera procedury uruchomienia zastępczych systemów i ścieżkę eskalacji.

W wielu branżach kluczowe jest wykazanie, kto, kiedy i dlaczego miał dostęp do dokumentu oraz jak wyglądał jego obieg. Utrzymujemy ewidencję pobrań i zwrotów, protokoły transferów między lokalizacjami, rejestry niszczenia i anonimizacji. Dla materiałów elektronicznych wykorzystujemy dzienniki zdarzeń i mechanizmy niezmienialności. Kompletny ślad audytowy skraca czas przygotowania do kontroli, ułatwia dochodzenie w razie sporu i wzmacnia zaufanie kontrahentów.

Przy przemieszczaniu akt używamy opakowań trwałych, zamykanych, z numeracją zgodną z ewidencją. Pudła plombujemy i sporządzamy listy zawartości w dwóch egzemplarzach: dla nadawcy i odbiorcy. Trasę planujemy tak, by ograniczyć przesiadki i czas postoju; powierzamy przewóz podmiotom zapewniającym odpowiednie ubezpieczenie i potwierdzenie doręczeń. Po stronie odbiorcy wdrażamy procedurę przyjęcia: kontrola plomb, zgodność zawartości, aktualizacja rejestrów i szybkie ulokowanie w strefie docelowej.

Naruszenia zdarzają się nawet w dobrze zarządzanych organizacjach, dlatego liczy się szybkość i jakość reakcji. Procedura obejmuje identyfikację zdarzenia, ocenę skali i rodzaju danych, działania natychmiastowe (odcięcie dostępu, zabezpieczenie śladów), obowiązki notyfikacyjne oraz plan naprawczy. Równie ważne są szkolenia: regularne przypomnienia zasad pracy z dokumentami, testy socjotechniczne i ćwiczenia „table-top” pozwalają wychwycić luki w praktyce. Program edukacyjny powinien obejmować także podwykonawców i pracowników tymczasowych, którzy często mają styczność z dokumentacją operacyjną.

Na potrzeby codziennej pracy przygotuj krótkie listy kontrolne: przyjęcie dokumentów (oznaczenia, klasa ochrony, retencja), wydanie (kto, kiedy, cel, termin zwrotu), niszczenie (podstawa, protokół, metoda), przegląd okresowy (zgodność ewidencji, stan opakowań, warunki środowiskowe). Dołącz wzór polityki retencji z mapą kategorii oraz szablon rejestru wydań. Takie materiały skracają wdrożenie nowych osób, porządkują audyty i stabilizują jakość procesu niezależnie od rotacji w zespole.